Le Hors Site,

Une approche

de construction innovante.

POURQUOI LE HORS SITE ?

• Les enjeux impératifs de la transition énergétique

• La numérisation, facilitateur quotidien, même pour la construction

• Des attentes nouvelles pour les aménagements urbains

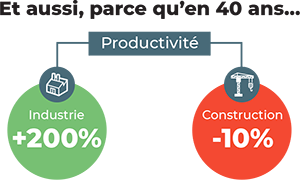

• Construire autrement : passer de la culture chantier à la culture industrielle

et les délais, n’en parlons pas !

Trois mois ? Mais à partir… Euh…

avec combien de temps de retard ?

A l’occasion du salon BATIMAT, en ce début Novembre 2019, nous avons eu l’immense fierté d’avoir présenté le consortium Tech-off pour le concours Energie Sprong.

L’ensemble des équipes retenues au concours de l’innovation Energie Sprong porté par GREENFLEX ont pu présenter l’avancée de leurs travaux.

Nous avons dévoilé la vidéo de présentation du consortium de PME porté par Tech-Off pour la réalisation de prototypes de modules Energie Electrique pour les maisons individuelles et collectifs, mais également en solution biogaz pour les logements collectifs.

TECH-OFF

Solutions Hors Site

Une offre de service différenciatrice

PRESCRIPTEUR & COORDINATEUR

(trait d’unioniste)

ANIMER un réseau de maîtres d’ouvrages intéressés par l’écosystème « hors site ».

U DÉTECTER & QUALIFIER les projets : cibler les clients selon leur sensibilité et volonté d’avancer « hors site ».

DÉFINIR les cahiers des charges en tenant compte des besoins clients et industriels.

MAÎTRISER techniquement les offres portées par les partenaires industriels (qualité, capacité production…).

RESPECTER des valeurs de collaboration, partage, enthousiasme & bienveillance.

PLANIFIER & COORDONNER : s’assurer des mises à disposition des produits et compétences selon le planning de fabrication => démarche LEAN.

DÉTECTER, ANIMER et FORMER

un réseau d’installateurs partenaires ou sous-traitants afin de proposer une solution fourniture + pose maîtrisée.

les belles rencontres font les beaux projets !

je suis convaincu que l’humain est au coeur de la réussite de tous les projets hors site

mon objectif : fédérer tous les acteurs engagés de la construction hors site autour de valeurs simples (engagement, bienveillance, convivialité, intégrité, collaboratif) et de solutions industrielles de qualité (modules énergie, LEAN, ….)

Tech-Off est fier d’accompagner l’équipe PATCH CONSEIL et Pascal Chazal dans le montage de ses projets Hors site –

plus d’infos : https://patchconseil.com/

![]()

Un trait d’union entre nous

Sébastien Fournier

Président et Fondateur

TECH-OFF

Hors site

Deux marchés ciblés

Logements Collectifs

Logement social et résidences (étudiants, seniors, tourisme…).

Logements Individuels

Maisons individuelles groupées et maisons catalogues.

TECH-OFF

C’est aussi

des valeurs qui tiennent à coeur

Partenaires Hors Site de la société Tech Off